1. 윈도우

윈도우에서 기본 표준인 HAL(Hardware Abstraction Layer)은 하드웨어와 개발된 소프트웨어 간에 원활한 통신이 가능하도록 도와주는 번역자 역할을 한다.

윈도우 파일시스템

FAT16 - FAT는 기본적으로 2GB 까지를 한 파티션으로 설정할 수 있다. 초기에는 16비트 클러스터의 2GB 용량이 충분한 듯 보였으나, 얼마 지나지 않아 너무나 작은 용량으로 여겨졌다.

FAT32 - FAT32는 32비트 개의 클러스터로 FAT와는 비교할 수 없을 만큼 용량이 커졌다. FAT32는 호환성이 좋아 현재도 종종 사용되나 접근제어를 설정할 수 없다는 큰 문제점이 있어 보안과는 거리가 먼 파일시스템이다.

NTFS - 접근제어가 적용된 윈도우 파일시스템이다. 개별 폴더와 파일에 사용권한을 설정할 수 있고, 각 파일과 폴더의 해당 계정만 접근하여 읽을 수 있게 암호화할 수 있다. 또한 특정 계정의 사람이 언제 파일을 열거나 열려다 실패했는지 알 수 있는 감사(Auditing) 기능을 제공한다. Windows NT 계열 운영체제 외에는 호환이 불가하다.

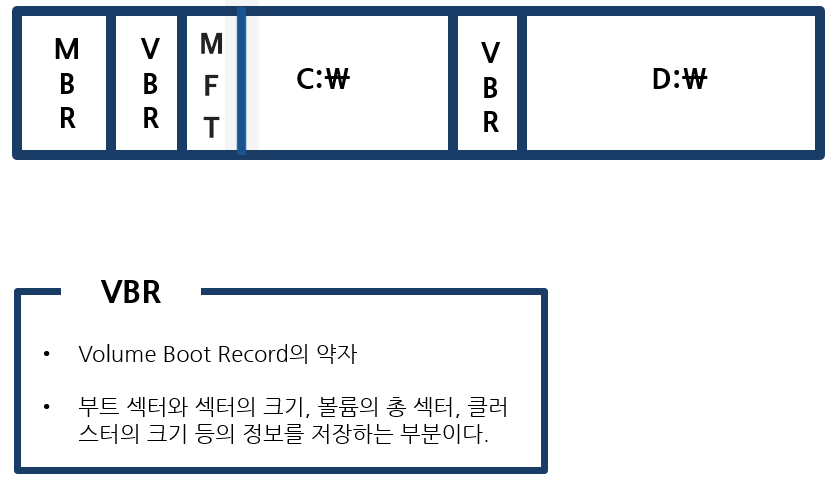

MBR(Master Boot Record) : 파티션 생성 시 물리적 디스크의 첫 번째 섹터에 위치하는 512-byte 크기의 영역이다. 운영체제가 부팅될 때 BIOS에 의해 POST(Power On Self Test) 과정을 마친 후 MBR을 호출한다.

VBR(Volume Boot Recood): 윈도우 부팅을 위한 기계어 코드와 볼륨 및 클러스터의 크기, MFT의 시작 주소등 설정 정보를 담고 있다.

MFT(Master FIle Table) : 볼륨/파일 시스템에 존재하는 모든 파일과 디렉터리에 대한 정보를 담고 있는 테이블로 NTFS에서 가장 중요한 영역이다.

2. 윈도우 보안

윈도우를 설치할 때 기본적으로 생성되는 계정은 다음과 같다.

| 계정 이름 | 설명 |

| Administrator | 관리자 권한의 계정으로 사용자가 사용 가능안 계정 중 가장 강력학 권한을 가진다. |

| SYSTEM | 시스템에서 최고 권한을 가진 계정으로 로컬에서 관리자보다 상위 권한을 가진다. 원격 접속이 불가능하며, 사용자가 이 계정을 사용하여 시스템에 로그인 할 수 없다. |

| Guest | 매우 제한적인 권한을 가진 계정으로, 기본 설정은 사용 불능이다. |

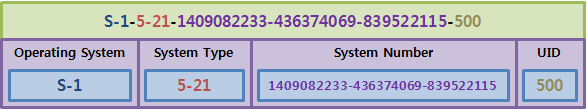

SID(Security Identifier)

윈도우의 각 사용자나 그룹에 부여되는 고유한 식별번호로, 유닉스/리눅스 시스템의 UID, RUID, EUID와 유사하게 윈도우에도 계정을 하나의 코드 값으로 표시한 것이 있는데, 그것이 SID이다. whoami /user 명령을 이용해 로그온한 사용자의 SID를 알아볼 수 있다.

S : SID를 의미한다.

1 : SID 명세 버전을 의미한다.

5 : Identifier authority value, 윈도우 보안 권한

21 - 1409.. : 시스템의 고유한 숫자로, 동일한 컴퓨터에 다시 윈도우를 설치해도 동일한 값을 가지지 않는다.

500 : relative ID(RID)

500 : 관리자(Administrator) 식별자

501 : 게스트(Guest) 식별자

1000 이상 : 일반 사용자 식별자

| SID | 설명 |

| S-1-0-0 | SID를 모를 때 사용하는 SID |

| S-1-1-0 | Everyone |

| S-1-5-7 | Anonymous |

| S-1-5-18 | System Profiles(시스템의 서비스용 계정) |

| S-1-5-19 | Local Service |

| S-1-5-20 | Network Service |

| S-1-5-domain-500 | Administrator |

| S-1-5-domain-501 | Guest |

윈도우 인증의 구성요소

윈도우의 인증과정에서 가장 중요한 구성 요소는 LSA(Local Security Authority), SAM(Security Account Manager), SRM(Security Reference Monitor)이다. SAM은 윈도우에서 패스워드를 암호화하여 보관하는 파일의 이름과 동일하다.

먼저 LSA는 모든 계정의 로그인에 대한 검증을 하고, 시스템 자원에 대한 접근 권한을 검사한다. 또한 이름과 SID를 매칭하며, SRM이 생성한 감사 로그를 기록하는 역할도 한다. 즉, LSA는 NT 보안의 중심 요소이며, 보안 서브시스템이라 불리기도 한다.

SAM은 사용자/그룹 계정 정보에 대한 데이터베이스를 관리한다. 그리고 사용자의 로그인 입력 정보와 SAM 데이터베이스 정보를 비교해 인증 여부를 결정한다. SAM이 사용자의 계정과 패스워드의 일치 여부를 확인하여 SRM에 알리면, SRM은 사용자에게 SID를 부여한다. 또한 SRM은 SID에 기반하여 파일이나 디렉터리에 대한 접근을 허용할지를 결정하고, 이에 대한 감사 메시지를 생성한다.

'정보보안(산업)기사' 카테고리의 다른 글

| 정보보안(산업)기사 필기 - TCP/IP (0) | 2025.05.17 |

|---|---|

| 정보보안(산업)기사 필기 - 네트워크 개요 (0) | 2025.05.16 |

| 정보보안(산업)기사 필기 - 클라이언트 보안 (0) | 2025.05.13 |

| 정보보안(산업)기사 필기 - 접근통제 보안 모델 (0) | 2025.05.13 |

| 정보보안(산업)기사 필기 - 접근통제 개요 (0) | 2025.05.12 |